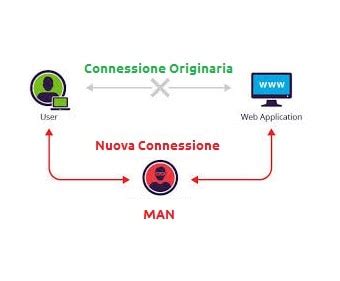

attacco man in the middle|Iba pa : Tuguegarao In cryptography and computer security, a man-in-the-middle (MITM) attack, or on-path attack, is a cyberattack where the attacker secretly relays and possibly alters the communications between two parties who believe that they are directly communicating with each other, as the attacker has inserted themselves between the two parties. One example of a MITM attack is active eavesdropping, in which the attacker makes independe. Whether you're scanning a photo from the flatbed or scanning multiple pages by using a document feeder, the Scan app is the perfect assistant. If you have a scanner, this app makes it easy to scan documents and pictures and save them where you'd like. Whether you're scanning a photo from the flatbed or scanning multiple .

PH0 · man in the middle informatica

PH1 · man in the middle cos'è

PH2 · Iba pa

In the same manner, I hereby express my consent for Pag-IBIG Fund to collect, record, organize, update or modify, retrieve, consult, use, consolidate, block, erase or destruct my personal data as part of my information.

attacco man in the middle*******Scopri cos'è un attacco man-in-the-middle, una minaccia informatica che permette di intercettare e manipolare il traffico internet. .attacco man in the middle Iba paIn cryptography and computer security, a man-in-the-middle (MITM) attack, or on-path attack, is a cyberattack where the attacker secretly relays and possibly alters the communications between two parties who believe that they are directly communicating with each other, as the attacker has inserted themselves between the two parties. One example of a MITM attack is active eavesdropping, in which the attacker makes independe.

Scopri cos'è un attacco man-in-the-middle, un tipo di hacking che si intromette tra te e le tue attività online, come il banking, le email o le chat. Leggi gli .

Un attacco Man-in-the-Middle (MITM) è un metodo hackerico per intercettare le comunicazioni tra due entità, come un . Scopri cos’è un attacco man in the middle, come funziona e quali sono i principali tipi di questo hack. Impara come proteggerti con una VPN e altri consigli sicuri.

Con Man in The Middle il cyber criminale sfrutta le informazioni che vengono scambiate tra le varie persone collegate alla stessa rete. Questo tipo di attacco assume diverse forme: .

Un attacco Man-in-the-Middle (MITM) è un tipo di attacco informatico in cui gli aggressori intercettano una conversazione o il trasferimento di dati, intercettando o . Scopri cos'è, come funziona e quali sono i tipi di attacchi man-in-the-middle, una minaccia alla sicurezza online. Leggi i famosi esempi di attacchi MITM e .

attacco man in the middle L’attacco Man-in-the-Middle: cos’è e come prevenirlo. La tattica Man-in-the-middle consiste nell’insinuarsi tra l’utente e il server al fine di intercettare i messaggi che si scambiano i vari interlocutori. 1 . Un attacco man-in-the-middle o attacco MITM è un attacco di intercettazione in cui un cyber attore ostacola la comunicazione e il trasferimento di dati tra i server del mittente e del destinatario. Agisce come terza parte tra le stringhe di comunicazione; il nome "man in the middle" è quindi associato a questa attività . Man in the middle significa letteralmente uomo nel mezzo. Ogni volta che un cybercriminale riesce a intromettersi in una comunicazione tra due soggetti senza che essi se ne rendano conto, parliamo di attacco man in the middle. Questa categoria, spesso abbreviata come MITM o MIM, comprende molti tipi di attacchi diversi, con altrettanti . Un attacco man-in-the-middle (MITM) è un tipo di attacco informatico durante il quale i malintenzionati intercettano una conversazione tra un utente e un'applicazione. Gli attacchi MITM possono assumere una diversa varietà di forme. Tuttavia, in sostanza, un attacco MITM può essere definito come un'intercettazione . “Attacco man-in-the-middle” è un termine generico utilizzato per descrivere diversi tipi di attacchi informatici che coinvolgono l’intercettazione dei dati. Uno dei tipi di attacco MITM più frequenti, noto come “evil twin” (gemello cattivo), prende di mira le persone che usano le reti WiFi pubbliche, come quelle di hotel ristoranti . 5. Attacco tramite app. Il mondo degli smartphone è strettamente collegato a quello delle app, rientrando così tra gli obiettivi principali degli attacchi Man-in-the-Middle. A venire compromesso potrebbe essere infatti il certificato di sicurezza dell’app stessa, attraverso il quale verrebbero rubati i dati sensibili forniti. Come individuare un attacco man-in-the-middle. Gli attacchi man-in-the-middle non sono sempre facili da individuare, ma la loro presenza crea disturbi nell’attività di rete che anche l’utente può notare. La disconnessione inaspettata e/o ripetuta può essere un indizio di un attacco man-in-the-middle. Questo perché i criminali . Cos’è l’attacco man in the middle. Un attacco Man in the Middle (MITM) è una forma di cyber attacco in cui un malintenzionato si inserisce segretamente in una comunicazione tra due parti senza che queste se ne rendano conto. L’attaccante “intercetta” la comunicazione digitale, potendo ascoltare, alterare o reindirizzare i .Iba paL'attacco Man-in-the-Middle (MITM) è un attacco informatico in cui un criminale informatico intercetta i dati inviati tra due aziende o persone. Lo scopo dell'intercettazione è quello di rubare, "origliare" o modificare i dati per scopi malevoli, come l'estorsione di .

UFC 193: Rousey vs. Holm was a mixed martial arts event held on 14 November 2015, [1] at Etihad Stadium in Melbourne, Australia.It was the most attended UFC event in the history of the company at the time, with .

attacco man in the middle|Iba pa